TALOS Demo Day

Wnętrze centrum dowodzenia systemu TALOS 2 - foto archiwum PIAP

Przemysłowy Instytut Automatyki i Pomiarów (PIAP) poinformował o zbliżającym się zakończeniu prac nad projektem, dotyczącym opracowania innowacyjnego systemu ochrony granic - TALOS. Już w połowie kwietnia, na poligonie we Wrocławiu, będzie można zobaczyć efekty czteroletniej pracy inżynierów z Polski i ośmiu krajów Unii Europejskiej oraz Turcji i Izraela. Podczas imprezy 'TALOS Demo Day' zostanie zaprezentowany demonstrator technologii, składający się z dużych robotów - naziemnych platform mobilnych, wyposażonych w najnowsze rozwiązania sensoryczne i nawigacyjne - oraz sterującego nimi Centrum Dowodzenia.

Celem projektu, w ramach którego został stworzony system TALOS, jest wzmocnienie bezpieczeństwa lądowej granicy zewnętrznej Unii Europejskiej, w tym jednego z najdłuższych jej odcinków, czyli wschodniej granicy Polski. PIAP jest koordynatorem prac w projekcie, który zakończy się w maju br., a jego budżet wynosi 20 mln euro, z czego 13 mln euro pochodzi ze środków Siódmego Programu Ramowego Badań i Rozwoju Technologicznego UE.

„Realizacja projektu przyniosła nam w ciągu czterech ostatnich lat zarówno wiele interesujących, doświadczeń, jak i sporo satysfakcji." - powiedział dr Mariusz Andrzejczak, koordynator projektu w PIAP-ie. „Kierowanie tak ambitnym przedsięwzięciem, angażującym pracę wielu organizacji, o zróżnicowanym profilu i pochodzących z dziesięciu rożnych krajów, było ogromnym wyzwaniem. Również ze względu na nowatorski charakter proponowanych w nim rozwiązań technologicznych. Mam jednak poczucie, że w pełni udało nam się temu wyzwaniu sprostać."

Robot patrolujący systemu TALOS podczas testów terenowych 2 - foto archiwum PIAP

Kompletny system będzie się składał z bezzałogowych platform - robotów, zarówno naziemnych jak i latających, nadzorowanych przez centrum dowodzenia i sterowania, umieszczonego w standardowym kontenerze. System będą uzupełniać naziemne wieże obserwacyjne, które można umieścić w miejscach trudnodostępnych.

Wszystkie elementy wchodzące w skład nowego systemu są łatwe w transporcie, co umożliwi ich rozmieszczenie i instalację w dowolnym miejscu w ciągu kilku godzin. Modularność i elastyczność systemu umożliwią szybkie dostosowanie jego parametrów do specyfiki konkretnego zadania oraz lokalnych warunków terenowych, takich jak długość odcinka granicy, ukształtowanie powierzchni, czy zalesienie.

Wersja systemu, która zostanie zaprezentowana na poligonie we Wrocławiu, jest wersją demonstracyjną, składającą się z dwóch bezzałogowych pojazdów i centrum dowodzenia. Stworzenie kompletnego systemu wymagać będzie dalszego nakładu prac i środków, tak, aby mógł on w przyszłości w skuteczny sposób wspierać prace służb Straży Granicznej lub zostać wykorzystany do ochrony infrastruktury krytycznej czy w zarządzaniu kryzysowym.

„Naszym celem jest teraz utrzymanie prac nad dalszym rozwojem i udoskonalaniem systemu TALOS, dlatego będziemy się starać o pozyskanie środków na ich kontynuację. Szkoda byłoby przecież zaprzepaścić takie osiągniecie, jakim niewątpliwie jest dotychczas opracowane rozwiązanie." - powiedział dr Jan Jabłkowski, dyrektor PIAP-u. „Wierzymy, że roboty są przyszłością walki z zagrożeniami dla bezpieczeństwa społeczeństw Polski i Europy."

BlackBerry i Apple najlepiej przygotowane do wykorzystania przez firmy

Trend Micro ogłosiła publikację wyników najnowszych badań porównujących platformy mobilne pod względem ich dostosowania do wymagań przedsiębiorstw. Badania przeprowadzone przez firmy Altimeter Group, Enterprise Mobility Foundation, Bloor Research oraz specjalistów z Trend Micro wykazały, że na najwyższą ocenę zasługuje system BlackBerry 7.0, za którym uplasowały się kolejno Apple iOS5, Windows Phone 7.5 i Google's Android 2.3.

Każda platforma została oceniona na podstawie takich kryteriów, jak: wbudowane zabezpieczenia, bezpieczeństwo aplikacji, uwierzytelnianie, usuwanie danych z urządzenia, zapora firewall, wirtualizacja i inne. Najwyższą ocenę uzyskał system BlackBerry (2,89), następnie iOS (1,7), Windows Phone (1,61) i Android (1,37).

„Specjaliści ds. bezpieczeństwa, z którymi współpracuję, bardzo obawiają się konsumeryzacji i szybkiego wzrostu liczby urządzeń mobilnych w firmach" – mówi Nigel Stanley, szef działu Practice, który jest odpowiedzialny za temat bezpieczeństwa w firmie Bloor Research i który jest jednym z autorów raportu. „Niezależnie od napotykanych problemów technicznych firmy powinny zrozumieć, jak ważna jest solidna polityka bezpieczeństwa urządzeń mobilnych i edukacja użytkowników w tym zakresie".

BlackBerry

BlackBerry – Badania wykazały, że pod względem bezpieczeństwa i możliwości zarządzania platforma ta jest dostosowana do potrzeb przedsiębiorstw i nadaje się nawet do najbardziej wymagających zastosowań. Wiele spośród funkcji i zabezpieczeń, które są zwykle uaktywniane lub uruchamiane za pośrednictwem serwera BES (BlackBerry Enterprise Server), nie jest jednak dostępnych na urządzeniach konfigurowanych przez użytkownika za pomocą systemu BIS (BlackBerry Internet Services). Jeżeli urządzenie użytkownika nie jest zdalnie konfigurowane poprzez BES, to niektóre z najbardziej skutecznych funkcji, które uniemożliwiają użytkownikom wykonywanie działań wysokiego ryzyka (np. usuwanie hasła zabezpieczającego urządzenie), mogą zostać wyłączone.

Apple

Apple – Architektura aplikacji iOS automatycznie zapewnia użytkownikom dobrą ochronę, ponieważ wszystkie aplikacje są zabezpieczane za pomocą technologii „sandbox" we własnych środowiskach pamięci. Poziom bezpieczeństwa w aplikacji iOS jest wyższy również z uwagi na budowę iPohone'a oraz iPad'a. Nie ma możliwości, aby dodać przenośną pamięć masową, co dodatkowo chroni użytkowników. W przypadku BlackBerry administrator systemu informatycznego firmy ma pełną kontrolę nad urządzeniem, podczas gdy w iOS dział informatyczny może konfigurować ustawienia dopiero wtedy, gdy użytkownik na to zezwoli.

Windows Phone

Windows Phone - Microsoft wyciągnął wnioski z przeszłości i stworzył w miarę niezawodny i bezpieczny system operacyjny do smartfonów Windows Phone. System ten generuje procesy typu sandbox, wykorzystując przywileje i techniki izolacji. W ten sposób powstają „komory" oparte na regułach określających, do których funkcji systemu mogą mieć dostęp procesy wykonywane w takiej „komorze".

Android

Android – Pomimo, że jest już nowsza wersja Androida (4.x), wciąż najczęściej używaną w telefonach jest wersja 2.x. To samo w sobie stwarza zagrożenie, ponieważ nie ma możliwości aktualizacji systemu operacyjnego, co w konsekwencji oznacza, że użytkownicy nie są odpowiednio zabezpieczeni przed zagrożeniami. Natomiast na korzyść wpływa fakt, że jest to system operacyjny bazujący na tzw. separacji przywilejów i aplikacje nie mogą uzyskać dostępu do sieci bez uprzedniej zgody użytkownika. Instalator pakietu aplikacji wymaga od użytkownika udzielenia zezwoleń. Niestety, użytkownicy często nie sprawdzają treści takich zezwoleń w swoich oknach dialogowych, chcąc jak najszybciej pobrać aplikację. Często też niejasne są zasady, na jakich uzyskiwany jest dostęp do aplikacji oraz to, co tak właściwie dana aplikacja potrafi.

Infotrendy 2012

Mobilne urządzenia na celowniku

Dane pokazują, że liczba szkodliwych programów atakujących urządzenia mobilne zwiększyła się w 2011 r. ponad sześciokrotnie. W całym roku zidentyfikowano w sumie 5 255 nowych modyfikacji i 178 nowych rodzin zagrożeń mobilnych.

W samym tylko grudniu 2011 r. Kaspersky Lab wykrył więcej nowych szkodliwych programów atakujących mobilne urządzenia niż w całym okresie 2004-2010.

Oprócz gwałtownego wzrostu liczby mobilnych zagrożeń w 2011 roku miały miejsce również zmiany jakościowe. Podczas gdy mało wyrafinowane trojany SMS nadal stanowią dominujące zachowanie wśród wykrywanych zagrożeń mobilnych, ich udział zmniejszył się z 44,2% w 2010 r. do 36,6% w 2011 r. Backdoory (zostawiające w zainfekowanych urządzeniach „tylną furtkę" dla cyberprzestępców), które jeszcze w 2010 r. nie były szczególnie popularne wśród złośliwych użytkowników, w 2011 r. stanowiły drugie najbardziej rozpowszechnione zagrożenie. Wzrost zainteresowania tym rodzajem szkodliwych programów spowodowany był rosnącym zainteresowaniem twórców wirusów systemem operacyjnym Android, przy czym przeważająca większość wykrytych mobilnych backdoorów atakuje smartfony z Androidem. Trzecim pod względem popularności zachowaniem wśród mobilnych zagrożeń jest spyware. Programy te kradną osobiste dane użytkownika lub dane dotyczące zainfekowanego urządzenia mobilnego.

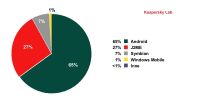

Jeżeli chodzi o platformy, w ciągu ostatnich sześciu miesięcy 2011 r. miał miejsce stały wzrost liczby zagrożeń atakujących Androida. Do połowy lata liczba szkodliwych programów dla Androida przekroczyła liczbę zagrożeń stworzonych dla Symbiana. Obecnie Android jest niekwestionowanym liderem wśród atakowanych platform.